Configuration de l’antivirus ClamAV¶

Vous pouvez configurer votre serveur ownCloud pour lancer automatiquement une analyse antivirus pour les nouveaux fichiers téléversés avec l’application Antivirus. L’application Antivirus intègre le moteur antivirus libre ClamAV dans ownCloud. ClamAV détecte toute forme de logiciels malveillants, y compris les chevaux de Troie, les virus et les vers, et opère sur tous les types de fichiers majeurs dont les fichiers Windows, Linux et Mac, les fichiers compressés, les exécutables, les fichiers images, Flash, PDF et bien d’autres. Le démon Freshclam de ClanAV met à jour automatiquement sa base de données de logiciels malveillants à intervalles programmés.

ClamAV fonctionne sous Linux et tout système d’exploitation de type Unix et Microsoft Windows. Cependant, il n’a été testé qu’avec ownCloud sous Linux, et les instructions qui suivent s’appliquent uniquement aux système Linux. Vous devez d’abord installer ClamAV, puis installer et configurer l’application Antivirus dans ownCloud.

Installation de ClamAV¶

Comme toujours, les différentes distributions Linux installent et configurent ClamAV de différentes manières.

- Debian, Ubuntu, Linux Mint

Sur les systèmes Debian et Ubuntu, et leurs dérivés, installez ClamAV avec ces commandes:

apt-get install clamav clamav-daemon

L’installeur crée automatiquement les fichiers de configuration par défaut et lance les démons clamd et freshclam. Vous n’avez rien d’autre à faire, cependant, il est conseillé de lire la documentation de ClamAV et de vérifier les paramètres dans /etc/clamav/. Vous pouvez activer la journalisation détaillée dans clamd.conf et freshclam.conf pour déboguer les problèmes que vous pourriez rencontrer.

- Red Hat 7, CentOS 7

Sous Red Hat 7 et ses dérivés, vous devez installer les paquets supplémentaires (Extra) pour le dépôt Enterprise Linux (EPEL), puis installer ClamAV:

yum install epel-release yum install clamav clamav-scanner clamav-scanner-systemd clamav-server clamav-server-systemd clamav-update

Ceci installe deux fichiers de configuration : /etc/freshclam.conf et /etc/clamd.d/scan.conf. Vous devez modifier ces deux fichiers avant de pouvoir utiliser ClamAV. Ces deux fichiers sont bien documentés et man clamd.conf et manfreshclam.conf expliquent toutes les options. Veuillez vous référer aux fichiers /etc/passwd et /etc/group pour vérifier l’utilisateur et le groupe utilisés pour ClamAV.

Éditez tout d’abord le fichier /etc/freshclam.conf et configurez vos options. freshclam met à jour la base de données de logiciels malveillants, vous voulez donc qu’il soit lancé régulièrement pour mettre à jour les signatures de ces logiciels. Lancez-le après l’installation pour pour télécharger votre premier jeu de signatures de logiciels malveillants:

freshclam

Les paquets EPEL ne contiennent pas de fichier d’initialialisation pour freshclam, aussi, un moyen facile et rapide est de programmer des vérifications régulières à l’aide d’une tâche cron. Cet exemple montre une tâche exécutée à la 47e minute de chaque heure:

# m h dom mon dow command

47 * * * * /usr/bin/freshclam --quiet

Veuillez éviter tout multiple de 10 car c’est à ces moment-là que les serveurs de ClamAV sont les plus fortement sollicités pour les mises à jour.

Ensuite, Éditez le fichier /etc/clamd.d/scan.conf. quand vous avez terminé, vous devez activer le fichier de service clamd et démarrer clamd:

systemctl enable clamd@scan.service

systemctl start clamd@scan.service

Cela devrait suffire. Vous pouvez activer la journalisation détaillée dans scan.conf et freshclam.conf pour déboguer les problèmes que vous pourriez rencontrer.

Activation de l’application Antivirus¶

Rendez-vous sur la page Applications d’ownCloud pour l’activer.

Configuring ClamAV on ownCloud¶

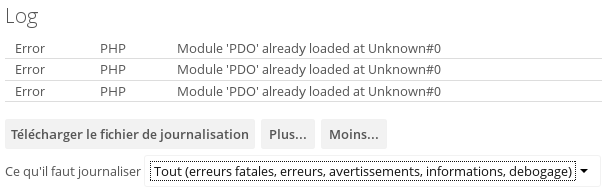

Ensuite, rendez-vous sur votre page d’administration ownCloud et définissez le niveau de journalisationand set your ownCloud logging level to Everything.

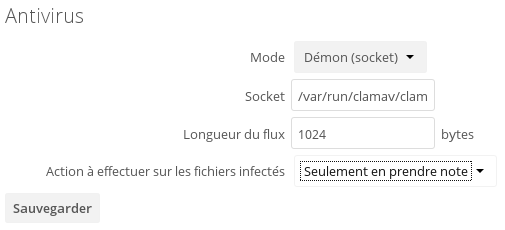

Vous pouvez maintenant voir la section de configuration Antivirus sur votre page d’administration.

ClamAV peut s’exécuter dans l’un des ces trois modes :

- Démon (Socket) : ClamAV s’exécute sur le même serveur qu’ownCloud. le démon ClamAV, clamd, s’exécute en arrière-plan. Quand il n’y a pas d’activité, clamd occupe une charge minimale du système. Si vos utilisateurs téléversent beaucoup de fichiers, vous verrez un pic d’utilisation des CPU.

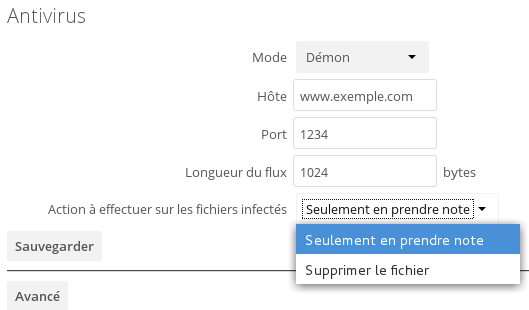

- Démon : ClamAV est exécuté sur un serveur différent. C’est une bonne option pour les serveurs ownCloud gérant de gros volumes de téléversements de fichiers.

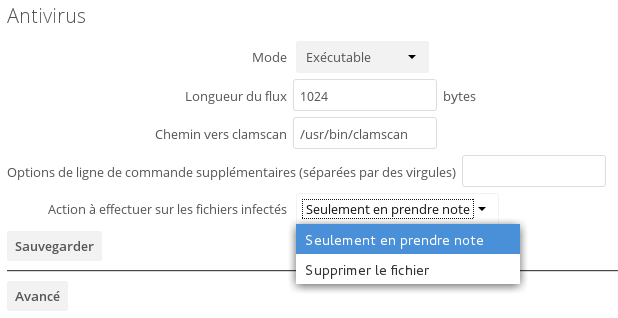

- Exécutable : ClamAV est exécuté sur le même serveur qu’ownCloud et la commande clamscan est démarrée et arrêtée avec chaque téléversement. clamscan est lent et pas toujours fiable pour une utilisation à la demande. Il est préférable d’utiliser un des deux modes démon.

- Démon (Socket)

ownCloud devrait détecter votre socket clamd et remplir le champ Socket. C’est l’option LocalSocket du fichier clamd.conf. Vous pouvez lancer netstat pour le vérifier:

netstat -a|grep clam unix 2 [ ACC ] STREAM LISTENING 15857 /var/run/clamav/clamd.ctl

La valeur Longueur du flux définit le nombre d’octets lus en une seule passe. 10485760 octets ou dix mégaoctets, est la valeur par défaut. Cette valeur ne peut dépasser la valeur des paramètres PHP memory_limit ou de la mémoire physique memory_limit si défini à -1 (sans limite).

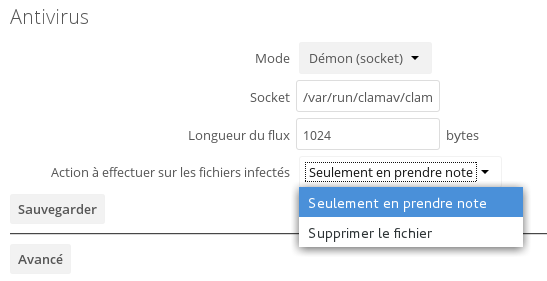

Action à effectuer sur les fichiers infectés donne le choix de noter les alertes sans supprimer les fichiers our de les supprimer les fichiers infectés immédiatement.

- Démon

Pour l’option Démon, vous devez indiquer le nom d’hôte ou l’adresse IP du serveur distant exécutant ClamAV ainsi que le numéro de port.

- Exécutable

Pour l’option Exécutable, vous devez indiquer le chemin d’accès complet à clamscan, qui est la commande d’analyse interactive de ClamAV. ownCloud devrait le trouver automatiquement.

Quand vous êtes satisfait des optins de ClamAV, vous pouvez changer les paramètres et le niveau de journalisation.